目前的无线网络存在很多安全隐患,同样手机上也不容忽略,眼下的各类手机端浏览器为了提高只身的传输速率 压缩包体积从而放弃HTTPS 明文加密..各类方式捕获到的数据都无需PC上解密,手机上就可以直接拿到所谓的“个人隐私”

这次使用一个之前没用的工具玩玩,因为中午帮同事买午餐,周末嘛,麦当劳很长的队伍,索性就拿出手机玩了起来,

之前也有过试着嗅探 可一直没通过

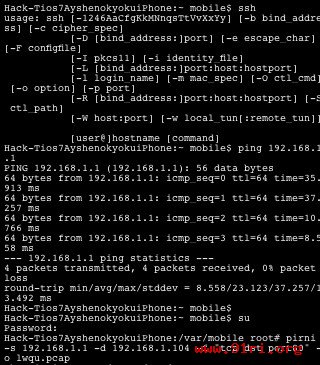

通过 SSH-Nmap 下运行口令载入文件运行,失败。 因为是刚下载的配置库,没验证过..后来在主页上看到说是河蟹了,也就没继续打听了,下面换一款GUI界面的..简洁,便利

其实我讨厌在SSH 下输入命令,一是Iphone的权限很蛋疼,先要提目录权限 再命令载入指定目录指定程序,再就是运行最终命令..一打错字就又的重新来过,而且键盘又小..实在麻烦,所以这次用了款 GUI界面的

准备工具 :Iphone端‘Pirni Pro’点击下载 PC端“Wireshark”

系统要求:IOS 3.0及以上 【越狱】

先来介绍下这款工具,要懂得利用 必须先懂得工具使用方法及原理

Pirni PRO是一个人在中间人攻击的GUI,也就是 ARP欺骗攻击

信号发送从您的设备——无线AP,从无线AP到你的设备被送回加载

这期间会发生一个人在中间攻击你的iDevice,成为在它们之间可以说成为一种无形的第三方路由器

简单的例子:

无线设备 ——-中间人【Pirni】—– 无线AP

中间人抓取路过的数据 ..

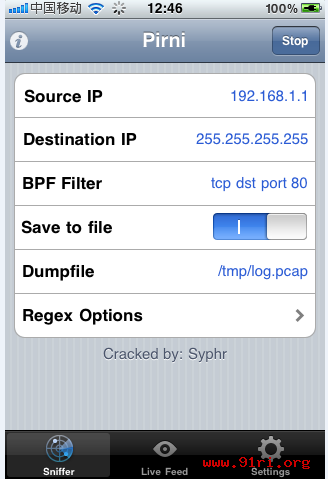

界面介绍

Source IP: =192.168.1.1 【源IP地址,你想要欺骗的IP地址】

Destination IP: =255.255.255.255 【目的IP.需要接受的数据包地址.255.255.255.255表示整个局域网 可设置为某个局域网指定IP】

BPF Filter: =TCP dst port 80 【BPF过滤器 用于过滤掉无用的数据包】

Save To File: 【保存到的文件】

Regex Options: 【正则表达式 此选项用于选择要启用这一特定的regex 】

看看这款Pirni升级版GUI界面

这里可以看到 连接的设备仅一台 ,这是因为它使用了局域网的PPPoE协议 ,通过该协议可致使ARP攻击失效..

所以这里也就抓不到整个局域网内的数据包..不过通过So-ft AP的伪装可以施行欺骗连接..也就是把自身通过点对点连接共享自身网络把自己设备做为AP终端。

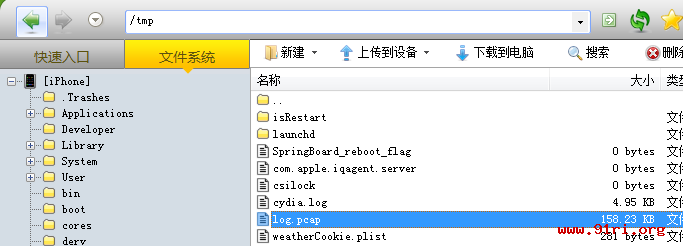

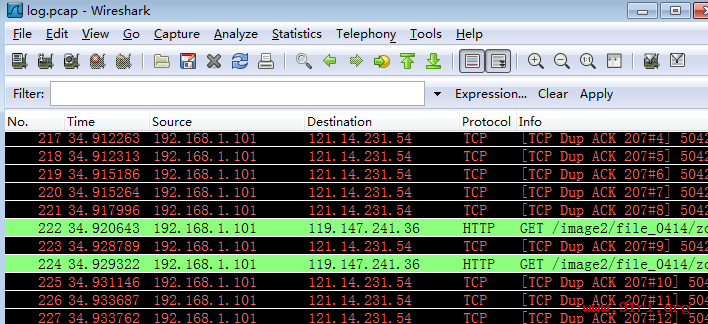

数据包保存位置,【可自选】

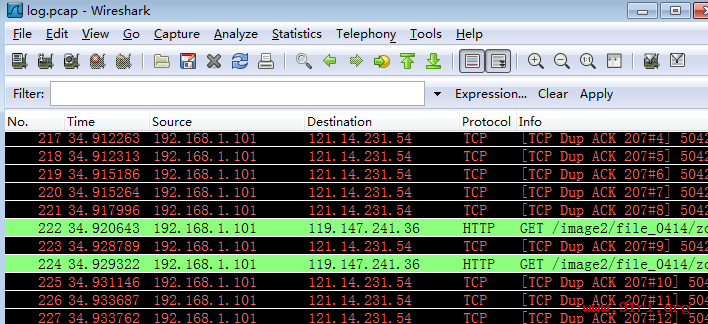

查看

本文作者:Tios7ays 由网络安全攻防研究室(www.91ri.org)信息安全小组收集整理。

Copyright © hongdaChiaki. All Rights Reserved. 鸿大千秋 版权所有

联系方式:

地址: 深圳市南山区招商街道沿山社区沿山路43号创业壹号大楼A栋107室

邮箱:service@hongdaqianqiu.com

备案号:粤ICP备15078875号