现在有一款叫Regin的恶意软件,至少是2008年前就被用来对很多的国际组织做攻击.作为一款复杂的恶意软件,它有一些不常见的功能实现.由于软件攻击的目标各种各样,所以Regin可拓展性很强,它为控制端提供了一个功能强大框架来监控.Regin已经被用来监控政府组织、基础设施运营商、企业、研究人员和个人。

这款软件至少花费了好几月的研发时间.由它强大的功能可以猜Regin是某个国家队的人搞出来的.

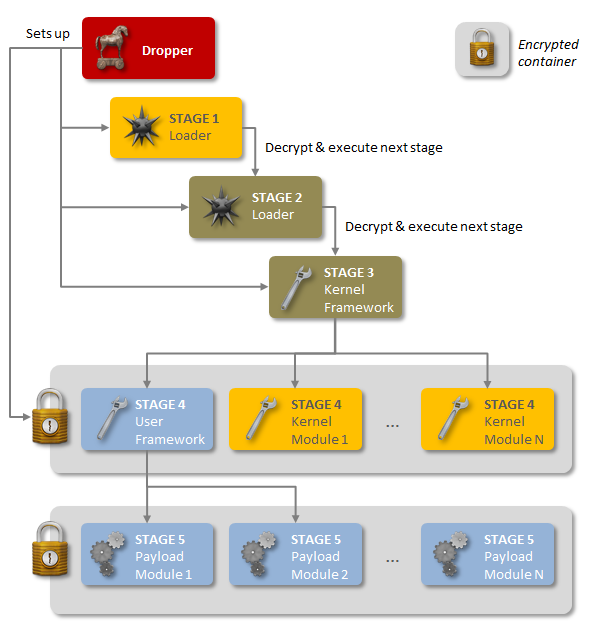

从赛门铁克给出的报告中可以看出,运行Regin分好几个阶段的,除了一个阶段,其他几个阶段都是加密的.执行完第一个阶段的代码就会依次加载后面几个阶段的代码.每一个阶段的代码都只有整个软件包的信息,所以完整得到五个阶段的代码才有可能分析这个恶意软件的所有功能.

从图1中可以看出Regin允许加载自定义的模块到目标主机中.这种允许加载自定义模块的特点在如Flamer和Weevil的恶意软件中也有.

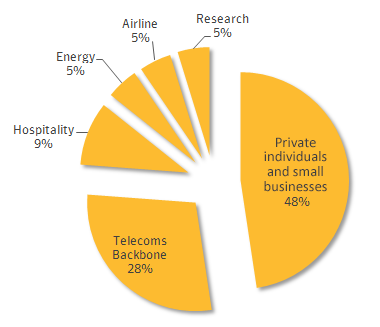

目标分布表

Regin从2008年到2011年被发现使用,之后消失了一段时间,再然后2013年起一个新版本的regin又出现了。目标包括私营企业,政府机构和研究机构。几乎一半的感染是针对个人和小企业。攻击电信公司似乎是为了访问基础设施的权限.

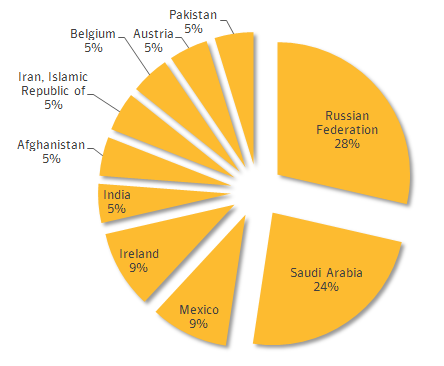

下图可以看出被感染的目标也是遍布全世界啊

怎么被感染的&感染了能做啥

赛门铁克指出一部分是进了钓鱼网站然后安装软件的.有一台的日志还显示被安装的Regin是通过一个没有确认的exploit安装的.

Regin可以加载模块,这样的话控制受害机器肯定很方便啊是吧.从Regin的某些模块还可以看出来作者对一些特殊的领域非常熟悉,这更进一步说明作者的知识深度.

regin还有必备的RAT功能,如捕捉截图、控制鼠标,窃取密码,监控网络流量,恢复删除文件。

更高端的payload也被发现,如Microsoft IIS web服务器流量监控和移动电话基站控制器的流量嗅探.

隐蔽性

即使Regin确实被检测出来了,也很难确认Regin有哪些动作.赛门铁克也只能分析一些简单payload的行为.

同时,它还有一些反取证的能力,一个内置的加密文件系统(EVFS).它还会用一些隐蔽的方式和攻击者通信,比如通过ICMP/ping包,或者在HTTP cookies中嵌入命令,或者自定义TCP/UDP协议.

结束语

Regin是一款复杂的恶意软件.这款软件的开发肯定用了很多时间和资源,这种财力说明可能其开发受某国家支持.它的设计很适合对目标长期控制.

如果还行了解更多

更多细节可以看http://www.symantec.com/content/en/us/enterprise/media/security_response/whitepapers/regin-analysis.pdf

Protection information

赛门铁克和诺顿把这款软件威胁定义为Backdoor.Regin

【via@91ri.org团队】

Copyright © hongdaChiaki. All Rights Reserved. 鸿大千秋 版权所有

联系方式:

地址: 深圳市南山区招商街道沿山社区沿山路43号创业壹号大楼A栋107室

邮箱:service@hongdaqianqiu.com

备案号:粤ICP备15078875号