以前看过有朋友用backtrack 上的软件伪造过ap,然后守株待兔,不过那个系统对于一些没有用过linux的新手来说还是有一定难度的,所以我们用win7 吧,这里有个功能还是可以达到这个要求,现在很多少人都喜欢蹭网,最主要还做一些见不得人的事,很是让人生气,我们就来个将计就计,做一个假的,看看他到底是个高手呢还是个低手,以牙还牙。

实现方式:其实也不是什么高级的东西,就是win7有个设置临时网络的功能,要求是你电脑有两块网卡,一块有线,一块无线,有线用来上网,无线用来发射信号,因为我们需要等到对方连接上我们的假AP,然后我们可以通过抓包的方式来看看对方到底在做什么。

这个功能其实主要是用来共享的,因为出差什么的原因没有交换机,只能一台电脑上网的情况下,这个方法绝对是个好功能!

无线钓鱼,简单来说,就是将有线网络中钓鱼攻击的种种手法,应用到无线网络领域而已。但由于网络传输协议的不同,使得无线钓鱼的方式也有所不同。常见的无线钓鱼方式就是诱使无线客户端访问虚假的无线接入点,从而达到截获其上网账号、密码等目的。

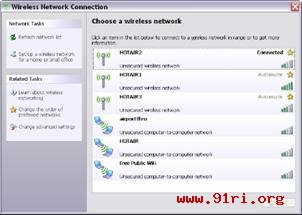

攻击者也会使用软AP来实现虚假AP的搭建,再配合一些自动化应答软件,比如对此类工具来说,会一直监视无线网络的请求,当无线客户端发出SSID质询请求时,该工具就会自动对其请求回复:是的,我就是你要找的SSID。此时,作为这些无线客户端就会相信而与该工具联系。若是预伪造的AP采取了加密,攻击者会先破解其加密,并把该加密密码添加到伪造AP里,这样更多的无线客户端在进行自动连接时,就很有可能会访问到钓鱼AP。

通过扫描出现多个SSID名称类似的无线接入点 除此之外,通过刷新无线路由器Firmware来建立钓鱼专用AP,也是攻击者们采取的方法之一。在过去的几年中,无线爱好者们用于刷新自己无线路由器的Firmware主要为DD-WRT和OpenWRT,但是在安全方面,较为出名的可用于无线钓鱼的Firmware就是AirSnarf。

所示为刷新成功后,攻击者可以对该钓鱼AP界面进行配置,使其与欲模仿的真实环境更贴近,显得更逼真。

钓鱼专用路由内核——Airsnarf登录界面

_______________________________________________

91ri.org评:在咖啡厅这种上网人多的地方 开个这样的伪造AP能拿到什么呢? 看狗屎吧 小编曾拿到XX企业内部管理账号 还有各种妹子QQ -.- 当然 完全靠运气。假如你在竞争对手企业附近来个这样的钓鱼 然后。。。

本文转自网络由网络安全攻防研究室(www.91ri.org)信息安全小组收集整理。

Copyright © hongdaChiaki. All Rights Reserved. 鸿大千秋 版权所有

联系方式:

地址: 深圳市南山区招商街道沿山社区沿山路43号创业壹号大楼A栋107室

邮箱:service@hongdaqianqiu.com

备案号:粤ICP备15078875号