简介

“Icefog”是一个专注APT的组织,2011年开始活跃起来,主要活跃在日本和韩国。已知的目标包括政府机构,军队,海上组织,电信部门,制造业和高科技公司和大众媒体。

名称来源

Icefog的名字来源于曾控制的一台服务器中的字符。控制软件中文翻译过来就是”三把剑”。

“Icefog”后门工具(也被叫做”Fucobha”)是一个受攻击者控制的交互工具。windows和mac OS平台都可以使用。最新发现,Icefog并不自动偷取数据,相反,它直接受攻击者控制,可以在受害系统直接执行命令。

攻击特征

Icefog攻击时,为了后续攻击,会将一些恶意工具和后门上传到受害者的机器上。本文就讲了这些后门和恶意软件,以及如何防御这类攻击。

攻击分析

Icefog会发送钓鱼用的email,来欺骗目标打开其中的恶意附件或者恶意网站。

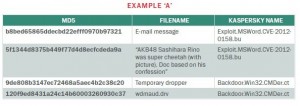

调查时我们确认了钓鱼email利用了大概利用了以下几种漏洞

|

1

2

3

4

5

|

CVE-2012-1856

CVE-2012-0158

CVE-2013-0422 and CVE-2012-1723

HLP漏洞利用

HWP漏洞利用

|

前两个漏洞是通过微软文档工具(word和excel)来执行后门和显示一个钓鱼用的诱饵给用户,这种手段经常出现。

受害者收到一个带有附件的信件,这个附件要么是一个word文档(.doc结尾),要么是一个excel文档(.xls结尾)。

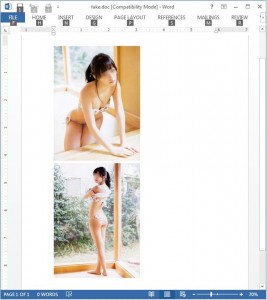

假如附件是一份针对CVE-2012-1856的exp,成功执行后,受害者电脑上会显示一副”美图”。

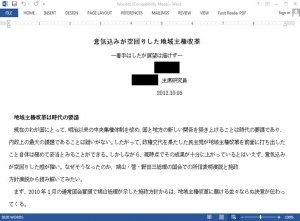

假如附件是针对CVE-2012-0158的exp,在成功执行后,会显示一份日语标题”Little enthusiasm for regional sovereignty reform”的虚假的诱惑文档。这是一份日语写的商业邮件,同样的恶意软件在日本也被用来对很多目标钓鱼。

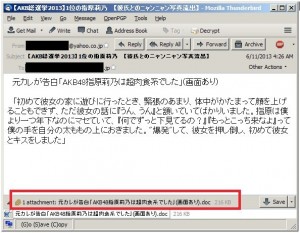

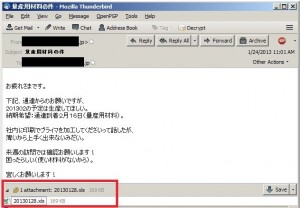

下面是钓鱼用的邮件示例

这是一封日本商业邮件.

同样的恶意软件还在日本其他地方出现过.

这是另外一个样本.

钓鱼攻击-java漏洞利用

除了Microsoft Office exploits,icefog攻击者还会利用java漏洞.

例如,攻击者有个恶意网站”money.cnnploicy.com”.从下面的url中java exp会被下载和执行。

|

1

|

www.securimalware[dot]net/info/update.exe

|

注:这个网站被Kaspersky Lab发现。

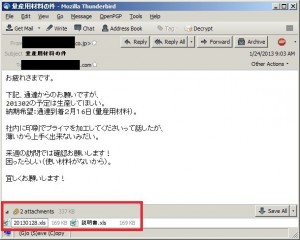

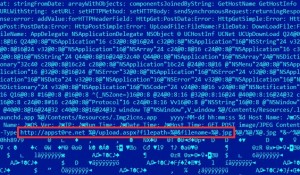

update.exe是个病毒释放器,带有以下信息。

![]()

执行后,它会安装Icefog恶意文件”sxs.dll”在IE文件夹下(通常是C:Program FilesInternet Explorer)

![]()

为了得到受害主机的访问权,恶意DLL(“sxs.dll”)用了一种“DLL搜索顺序劫持”的技术,这个利用了IE会从自己的文件夹里加载sxs.dll,而不是系统目录的sxs.dll.

=============================

Icefog攻击者还使用HLP文件来感染目标。HLP文件并没有exp,但是利用windows的”特性”来释放恶意软件。

非常有趣的是不止是Icefog喜欢用HLP作为工具,非常高效的APT组织,如”Comments Crew”/ APT1,也把HLP当作利器。

HLP格式比较老,被称作”Winhelp”,直到Vista和win7,微软才把Winhlp32.exe组件独立出来解析hlp文件,这才使win7和vista直接支持HLP格式。

保守地说,HLP文件不是exp,但是相反,利用糟糕的Windows Help特性确是exp.这种格式中代码和数据混在一起了,Icefog攻击者利用定制的宏指令。

关于”定制宏指令”的说明和在WinHelp项目中的使用风险,Ruben Santamarta在http://reversemode.com/index2.php?option=com_content&do_pdf=1&id=4有说明。

让我们来看下一个例子,看看Icefog攻击者测试相关的定制宏指令,API调用和shellcode,然后利用WinHelp函数。

这个例子用了一个标准Win32 API来分配一个可执行的内存区域,拷贝(使用长字符串拷贝) XOR过的shellcode,然后调用CreateThread来执行payload.

在上图中,”RR”指RegisterRoutine.

注册完后,可以简单的调用独立函数。

![]()

接下来,分配可执行的内存区域,拷贝shellcode.为了执行shellcode,调用CreateThread函数.

![]()

shellcode被0XBF XOR操作简单地加过密了.

![]()

执行完后,shellcode在www.samyongonc.com/jd/upload.aspx和www.625tongyi.com/jd/upload.aspx会留下一个连接C2S的后门.

=========================================

调查发现,Icefog攻击者还使用HWP文件.这些文件被用在Hangl Word Processor.根据维基百科定义,Hangul是一个有专利的文字处理程序,由朝鲜公司Hancom发布.在朝鲜,这款应用广泛

使用,特别是在政府机构.不幸的是,我们得不到这些文件,虽然攻击者确实成功地利用这些文件来攻击受害者.

HWP的用户应该小心这类exp,并且升级Hangul Word Processor到最新版本.

=========================================================

攻击者’攻击方法’

攻击通过钓鱼邮件发起,利用了很多已公开的漏洞.一旦他们成功感染一台机器,攻击者会执行一系列动作来确认受害者的情况:

如果受害者比较”聪明”(用虚拟机工作),Icefog会用别的软件,包括:

我们已经归类了三种被偷的数据:

如果被偷的数据有很大的文件,那这些数据会被WinRAR工具或者CABARC工具压缩.

===============================================

后门信息

一些已知的Icefog后门,我们列举出来:

2011年,我门发现恶意软件攻击了许多日本机构.其中有日本”众议院”和”参议员”.

![]()

两个木马都指向位于www.cloudsbit.com的C&C,尽管指向不同的脚本:”/dj/upload.aspx”和”/jd2web/upload.aspx”.

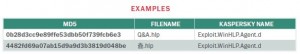

除了常规的方法,这些木马还有别的功能.其中牵扯到了AOL.COM的email用户.

恶意软件可以连接到这些帐号上,并且从邮箱收到命令.并且,它还可以通过e-amil发送偷取的信息.

一次会话看起来是这样的:

其中的一个木马发送了一张日本听众的照片.

有一个e-mail帐号比较有意思,叫woshihero009@aol.com

攻击发生的时候,邮箱收到了非常多的偷取的信息.

版本”1″后门

![]()

这个版本的后门可以远程执行很多功能,适用于Windows和Mac OS平台.

这个后门能做这些事:

更多详情,请看目录B

版本”2″后门

这个后门跟版本1的差不多.只不过,它从一个代理服务器来接受命令.

版本2的后门像shellcode文件,通常叫”msuc.dat”.通过一个特殊的工具加载这些文件.

![]()

就功能而言,版本2的后和版本1的差不多.唯一的区别就是版本1的后门在系统重启后就没了.

版本3和4后门

尽管我们没有这些后门的实例,但是我们发现一种跟icefog相关的后门,这种后门还用到了不同的通信方法.

版本3的后门用到了名叫view.asp和update.asp的脚本.已知的C&C urls:

|

1

|

www.krentertainly[dot]net/web/view.asp

|

|

1

|

disneyland.website.iiswan[dot]com/web/view.asp

|

版本4的后门用到了名叫update.asp的脚本.已知的url:

|

1

|

www.pinganw[dot]org/sugers/upfile.asp

|

我们会继续观察这种后门,一旦确认,我们会更新paper.

版本”NG”后门

版本NG的后门是最新的版本.它可以直接与windows主机交互.

MAC OS版本的后门

2012年底,icefog的攻击者用mac os x版本的后门发起了攻击.当时这个特定平台的软件在许多中国的BBS论坛出现.

文档中包含一个mac os x软件,这个软件可以释放和安装macfog后门.我们发现了两个这样的文档,估计还有更多的.

![]()

恶意模块有以下特征:

![]()

macfog后门是一个64位的可执行文件,通过LLVM Clang包编译.简要的描述如下

macfog总结

macfog后门和win32平台的后门非常相似.它收集系统信息,并且把这些信息发送到一个url.

并且可以上传和下载文件,执行系统命令.

macfog后门和windows平台下的后门用法不同.目前我们没有发现mac用户被这个后门感染,但我们相信肯定存在.我们相信这个版本只是攻击者在mac平台下的一次尝试.

因为篇幅问题,我们将本文分为了两个章节,本章讲述的是Icefog的介绍及具体攻击手法还有使用的工具,在下一章中我们将为大家讲述在Icefog在攻击完成后将对目标进行怎样的操作。

具体的可以查看:《APT组织-Icefog:一个斗篷和三把匕首的传说(2)》

注:本文为91ri.org团队原创翻译,可能文章中部分内容翻译的并不是很恰当,欢迎大家留言斧正,虽然距离卡巴将这个分析报告发布已经过去一段时间了,但我们还是认为有必要将文章翻译成中文让部分e文不好的同学阅读参考。

同时我们团队目前在招募新同学,主要需要的是对:渗透测试,代码审计,逆向,密码学等方向有研究,并由能力撰写原创文章的同学,有兴趣的可以联系我们的客服妹子QQ:1536747797

团队福利多多,但暂时不公布,我们不希望是冲着福利而来的,我想加入一个团队最重要的是你能在团队中学到东西并交到志同道合的朋友,你们觉得呢?:)

日币奖励:

本文为译文,首发91ri.org,根据本站积分规则给予日币奖励共4枚。有兴趣加入团队的同学可以查看“加入我们”。

Copyright © hongdaChiaki. All Rights Reserved. 鸿大千秋 版权所有

联系方式:

地址: 深圳市南山区招商街道沿山社区沿山路43号创业壹号大楼A栋107室

邮箱:service@hongdaqianqiu.com

备案号:粤ICP备15078875号