邮箱:service@hongdaqianqiu.com

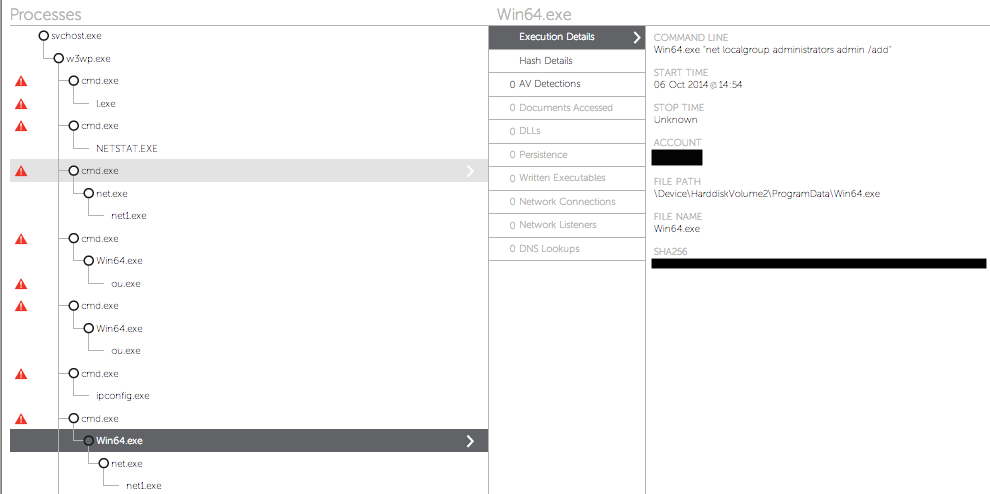

监测程序显示从WEBSHELL使用Win64.exe来提升权限

|

1

|

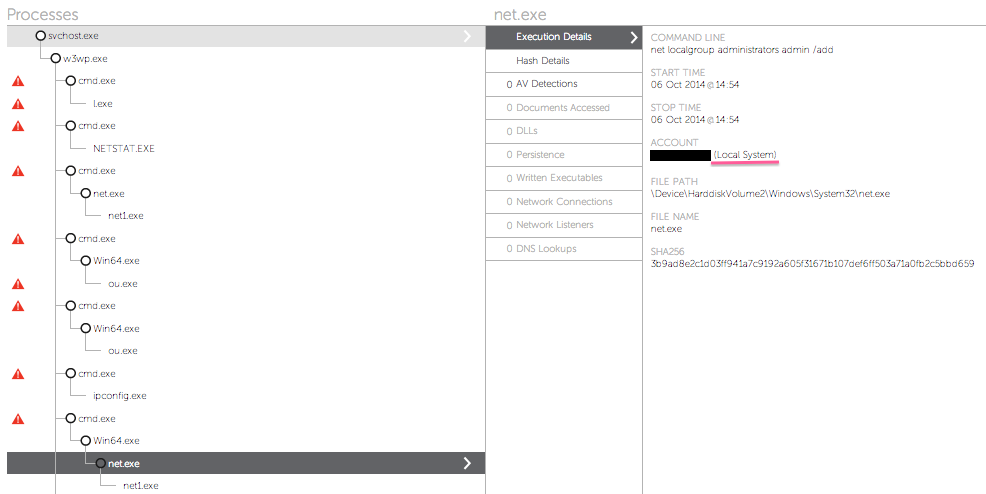

net localgroup administrators admin /add

|

net 命令已 Local System 权限执行:

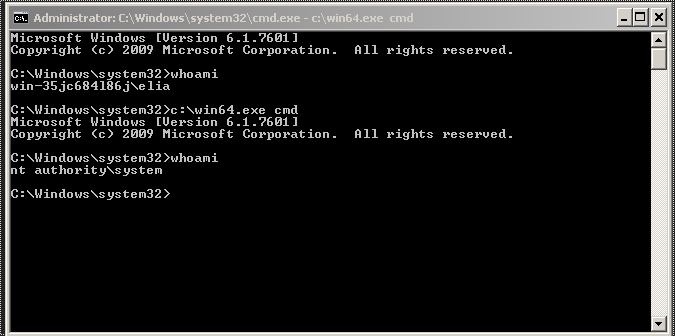

随后分析Win64.exe二进制发现,它利用了一个0day 提权成SYSTEM用户,然后创建具有这些访问权限的新进程来运行参数中的命令。该文件本身只有55千字节大小,只包含几个功能:

下图演示了如何在cmd当中提升权限:

该攻击代码写的非常好,成功率为100%。

该win64.exe工具只在需要的时候上传随后立刻删除。

Win64.exe的编译时间是2014年5月3日,该漏洞至少已经利用5个月了。

这个工具还有一个有意思的地方是,内部有一个字符串为“woqunimalegebi”

该漏洞影响所有Windows x64,包括Windows 7 和 Windows Server 2008 R2 及以下版本。

微软已经发布安全公告以及补丁MS14-058

参考链接:CVE-2014-4113

【via@WOOYUN ZONE】

Copyright © hongdaChiaki. All Rights Reserved. 鸿大千秋 版权所有

联系方式:

地址: 深圳市南山区招商街道沿山社区沿山路43号创业壹号大楼A栋107室

邮箱:service@hongdaqianqiu.com

备案号:粤ICP备15078875号