非法分子和网络间谍们,都会将上传扫描工具作为测试他们恶意代码的手段之一。听起来有点愚蠢是吧,但是在早几年这种现象确实是存在的,确切的说是在两年前。实际上,你在四处闲逛看这篇报告的同时,很多的人正忙着测试他们的代码。当我向大多数安全研究员提到这些的时候,他们的反应都是怀疑并且伴随而来一些问题,像“这些人不会自己进行反病毒测试吗?”或者“你肯定是说的那些脚本小子在锻炼自己的技术”。我确实不知道为什么这些人要使用上传扫描工具,但我100%确定他们这样做了。

在过去的两年里,我通过各种技术收集了文件上传的扫描数据,来通过他们上传的文件识别用户的行为类型。比起直接看文件,我更想通过描述用户上传文件的唯一hash来进行判断。当我开始做这件事的时候,这些人现在所执行的所有操作数据已经先于扫描工具返回来了,比那些通过自动化扫描非法分子的都要快。今天,我获取了更多的攻击者的活动,相信这是大众被扫描工具所蒙蔽的最后一次了。

Wired已经草拟好了一篇文章来总结我在这些年所做的大部分工作,这个博客也将会提供他们是如何通过扫描工具来发觉可疑的人员的一个向导。我写了一篇短文来描述在这些年里我通过不同账户所学到的东西,包括记录那些活动的算法代码。这些技术和算法很好的帮助我寻找一种新的、有趣的活动方式来替代典型的记录方式。

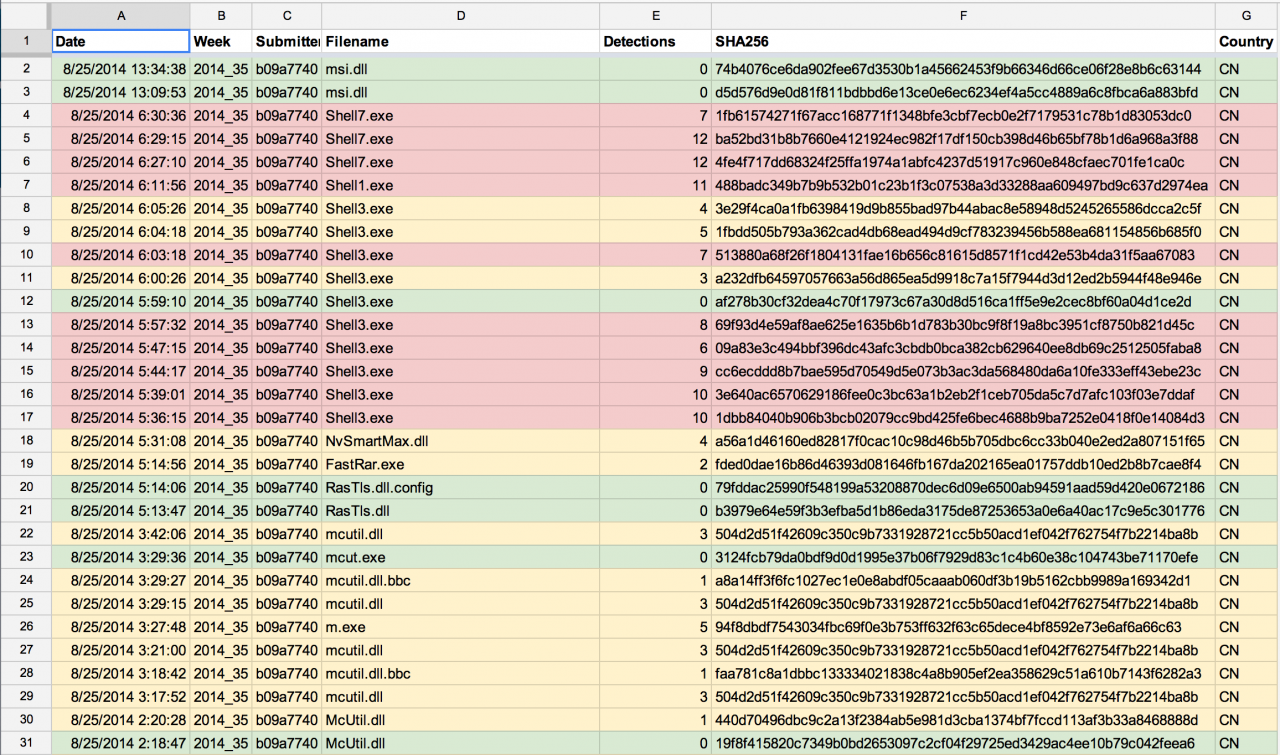

除了论文和算法以外,我发现这更值得推荐给那些对新案例感兴趣并且想要学习的人。我已经做了一份 谷歌公共文档 描述PlugX针对非法分子测试的所有活动。为了能容易的和文件信号检测区分开来,我将没有文件信号监测的做了绿色高亮,五种及以下的做了黄色高亮,其余的做成了红色。所有的活动都按日期分类,因此很容易看到非法分子在做测试的时候是如何“”的。这个活动从2013年4月开始的,包括了一些例子,一些被上传到扫描器而迟迟未被看到文件(准确hash),这些文件在香港地区,被用作靶文件。

提到的材料:

【翻译@91ri.org团队】

Copyright © hongdaChiaki. All Rights Reserved. 鸿大千秋 版权所有

联系方式:

地址: 深圳市南山区招商街道沿山社区沿山路43号创业壹号大楼A栋107室

邮箱:service@hongdaqianqiu.com

备案号:粤ICP备15078875号